CaddyWiper病毒分析

样本信息

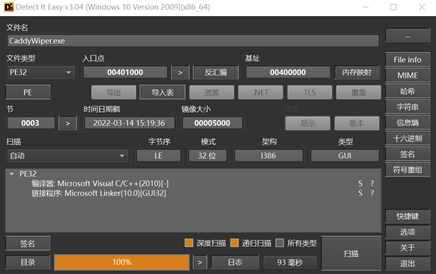

3月14日,研究人员在针对乌克兰组织的攻击中观察到新的数据擦除恶意软件CaddyWiper,这种恶意软件会从连接的驱动器中删除用户数据和分区信息,目前已在少数组织的几十个系统上观察到了该恶意软件。该恶意软件是通过组策略对象( GPO )部署的,这表明攻击者事先已经控制了目标的网络。这是自 2022 年初以来在乌克兰攻击中部署的第四种数据擦除恶意软件。对此次新出现的“CaddyWiper”恶意软件,基本信息如下:

| 文件名 | CaddyWiper.exe |

|---|---|

| MD5 | 42E52B8DAF63E6E26C3AA91E7E971492 |

| SHA1 | 98B3FB74B3E8B3F9B05A82473551C5A77B576D54 |

| CRC32 | 11A104D8 |

| 文件大小 | 9,216字节 |

| 病毒类型 | HEUR:Trojan.Win32.Generic |

样本分析

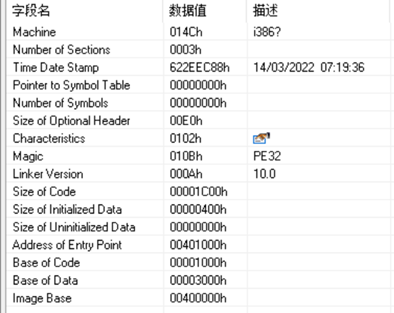

样本基本信息

获取样本基本信息,可以发现程序没有经过数字签名、未加壳,版本信息为VC++,2022年3月14日编译成功。

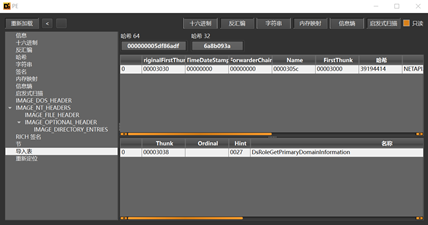

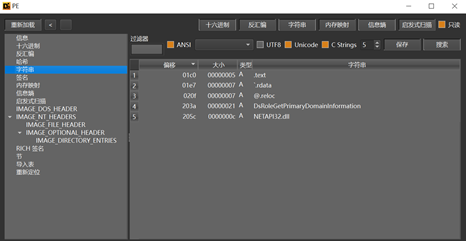

样本没有资源,没有图标,导入函数及字符串都极其简单。

动态运行分析

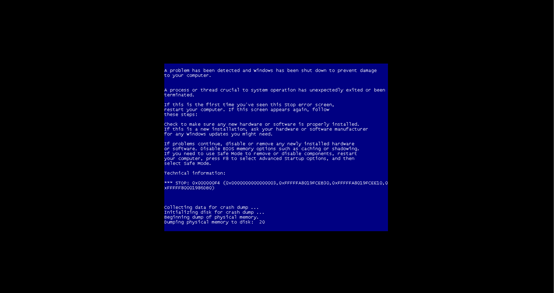

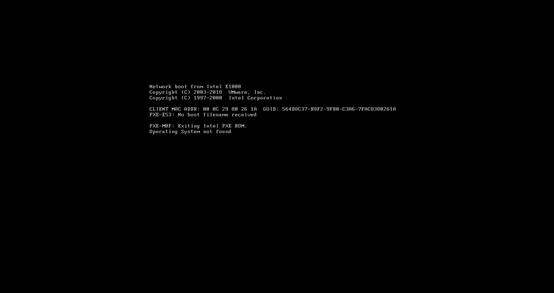

虚拟机运行样本后发现,样本会在运行后极短时间内引起系统蓝屏,自动重启后找不到系统,显示“Operating System not found”。

静态分析

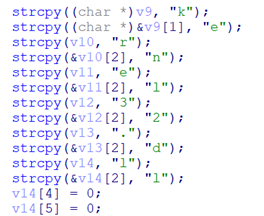

通过拼接字符串调用kernel32.dll。

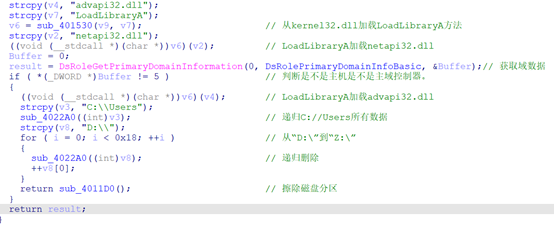

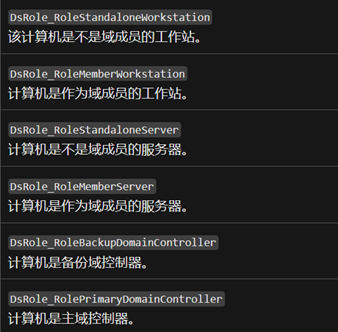

主函数首先通过首先执行“DsRoleGetPrimaryDomainInformation”获取域数据,以确定样本正在运行的系统的机器角色。

如果域角色是等于5,即为“DsRole_RolePrimaryDomainController”域控制器,样本将终止并且不会继续执行任何破坏性功能。

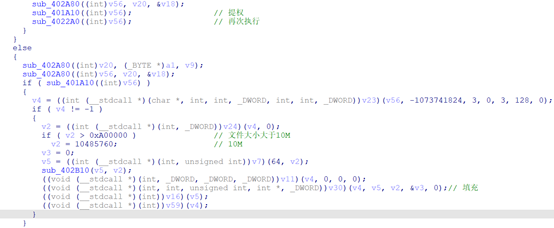

如果目标系统不是域控制器,样本开始递归擦除“C://Users”中的所有数据,包括隐藏文件和操作系统文件。如果文件大于 10 兆字节,擦除器只会破坏前 10 兆字节。

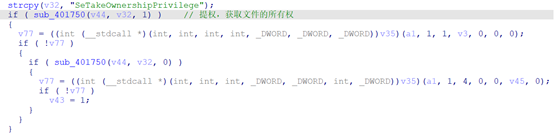

如果文件当前被另一个进程锁定,样本首先尝试通过“SeTakeOwnershipPrivilege”获取文件的所有权,然后继续擦除文件。

在“C:\Users”之后,对从“D:\ ”到“Z:\ ”的所有可用驱动器重复相同的过程。

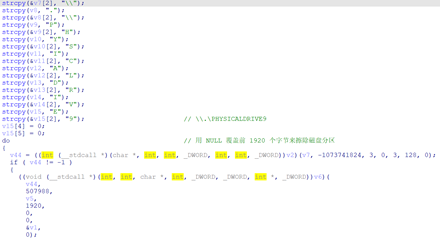

当所有可用的驱动器都被擦除后,通过用 NULL 覆盖前 1920 个字节来擦除从“\.\PHYSICALDRIVE9”到“\.\PHYSICALDRIVE0”的磁盘分区。

IOCs

MD5:

42E52B8DAF63E6E26C3AA91E7E971492