银狐样本分析

来源:不只是黑产?疑似筹划 APT 攻击的”银狐”团伙攻击活动分析

1 | |

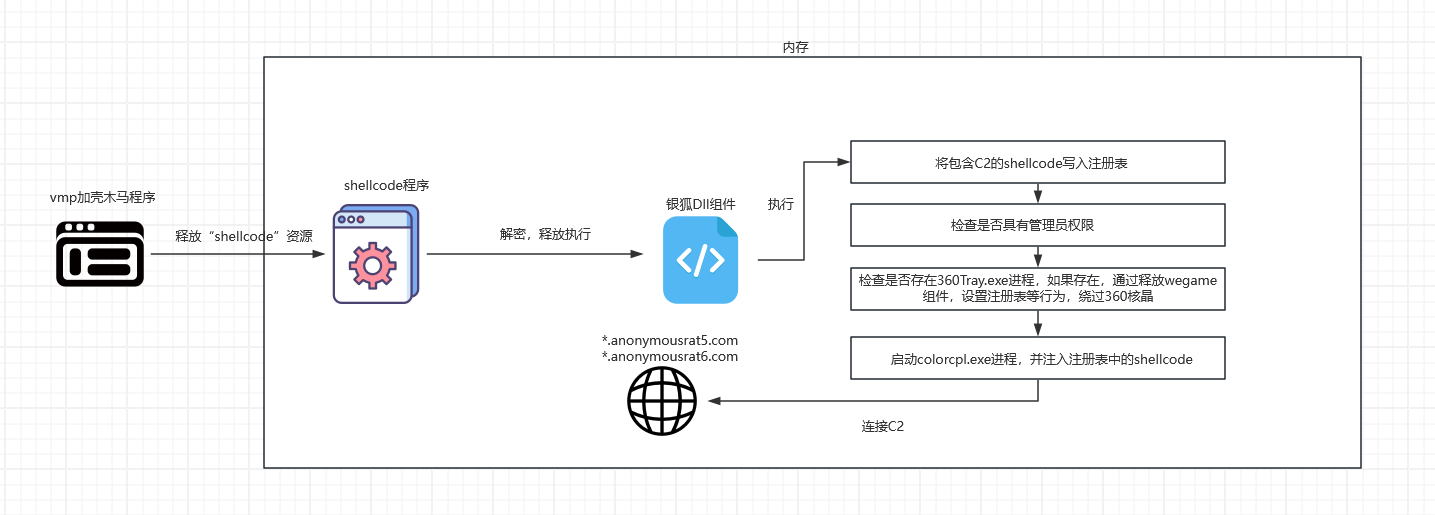

样本执行流程图如下

两个样本功能一致,以第二个文件为例

显示加壳vmp2,但实际虽然存在vmp反调试的保护,但是未发现对代码段进行加密。

脱壳后发现第一层功能较为简单,加载“shellcode”资源,解密后执行

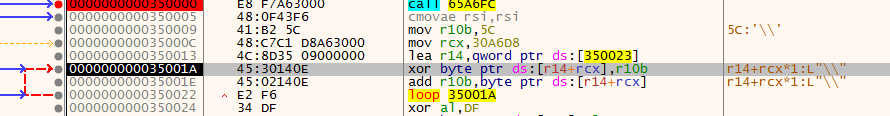

执行shellcode之后首先会对自身再进行一次异或解密

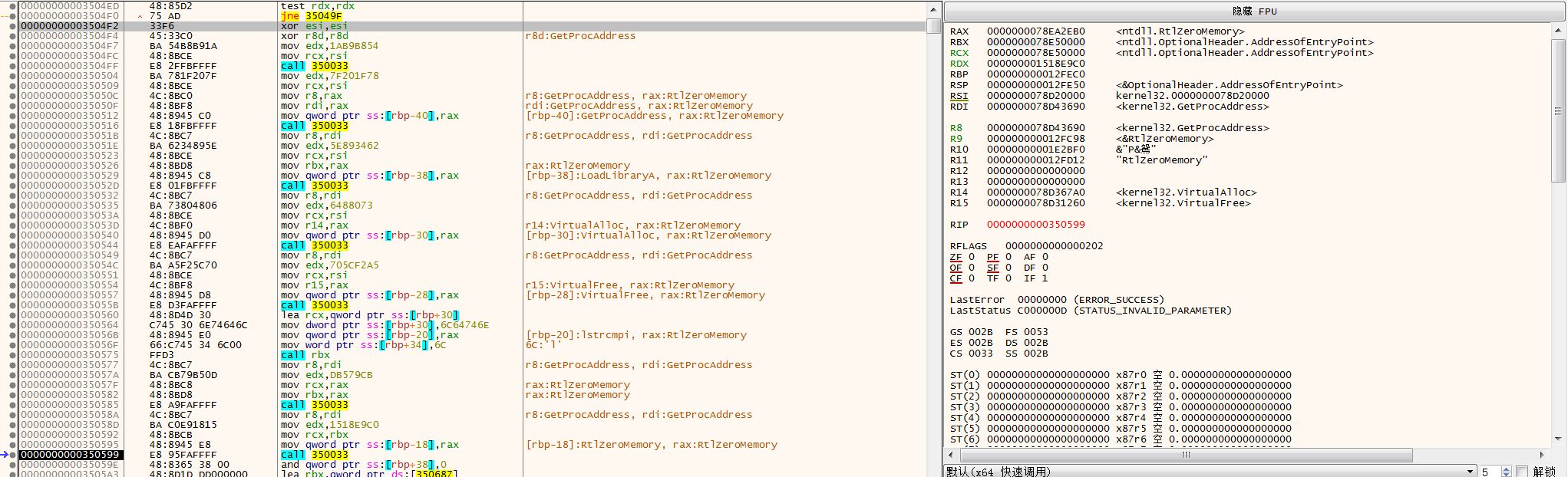

动态获取VirtualAlloc、VirtualFree、RtlZeroMemory等函数地址,供下一步使用

使用VirtualAlloc申请内存,使用RtlCopyMemory将palyload复制到内存地址中。可以看出palyload是一个PE文件,dump后可以进行进一步分析。

内存中动态加载系统dll

跳转到加载的恶意Dll入口位置,执行payload

导出的palyload dll程序基本与网上曝漏的银狐组件一致

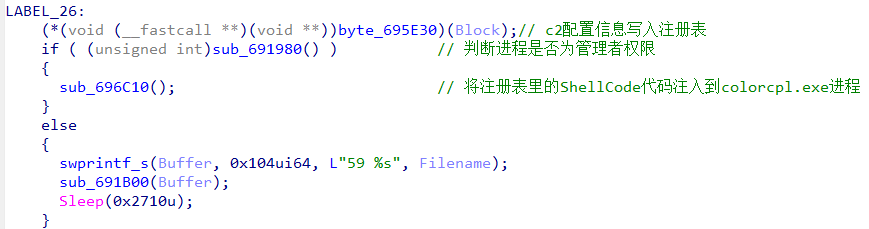

获取C2配置信息,然后将包含C2配置信息的ShellCode代码设置为相应的注册表项

如果进程具备管理者权限则进行下一步工作

判断是否存在360Tray.exe进程,如果存在,则在相应的目录下生成文件,并设置对应的注册表项。

上面的操作包括下面的使用explorer.exe断链启动,遍历进程确保WeGame.exe启动,结束360Tray.exe占用,都是为了绕过360核晶。

启动colorcpl.exe进程,然后查询之前包含C2配置信息的注册表项的ShellCode代码,然后将里面shellcode代码注入到colorcpl.exe进程

shellcode属于winos生成木马,包含明显的C2配置。

参考:

银狐样本分析

http://wangchenchina.github.io/2024/07/12/银狐样本分析/