疑似银狐钓鱼样本

来源:163邮箱向某国有媒体实施钓鱼邮件攻击,主题内容较为精准

附件文件名:totboqnxd.zip等

文件MD5:834DE43CB81A7C96F53E79F146A3EBA2

压缩包密码为“123”(进一步说明,监测设备还是需要有一些常用密码进行解压检测的)

解压缩后明显存在winos隐藏文件夹,“财务查看”符合银狐的常见攻击手法

很明显病毒的主体为DropperV2.dll,MD5:5813AF8217A2B9F415A8797E7B3CEEC4

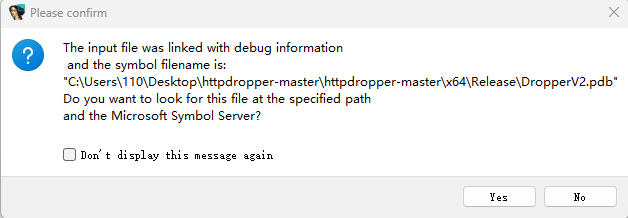

从文件名可以看出这是一个加载器,用IDA打开发现存在PDB路径

根据master特征,从github上搜索可以发现开源项目https://github.com/0xjbb/httpdropper

经过对比,基本可以确定样本就是使用该项目进行开发的

查询VT免杀的效果还可以 5/71(截至2024.11.29)

代码分析

从远程服务器下载shellcode保存

动态加载函数,并创建进程执行下载到的shellcode

shellcode的免杀效果更好,3/61,其中瑞星报警名为 Backdoor.SilverFox/x64!1.104D7 (CLASSIC) ,标记为银狐组织

shellcode主要功能仍然是一段下载器,尝试连接C2地址的6655端口,先发送数据“7A”,再接收下载

其它

奇怪的是C2的6655端口没有开放,资产测绘也没有发现打开过该端口,且该IP属于香港Tcloudnet,境内访问受限。

银狐已经成为国内黑产的代称,winos也是开源的远控工具,且此次攻击手法一般,并没有发现银狐类似的代码特征,也存在没有下载到下一阶段载荷,分析不彻底的可能。

IOC:206.238.196.244

疑似银狐钓鱼样本

http://wangchenchina.github.io/2024/11/29/疑似银狐钓鱼样本/