GoldenEyeDog样本分析

样本详情

RAR文件MD5:B8E561448A1B86DFFB6F60727648A7BF

msi文件MD5:83388B12D5350477A3A7CF728CFA1801

msi包含三个释放文件

概述

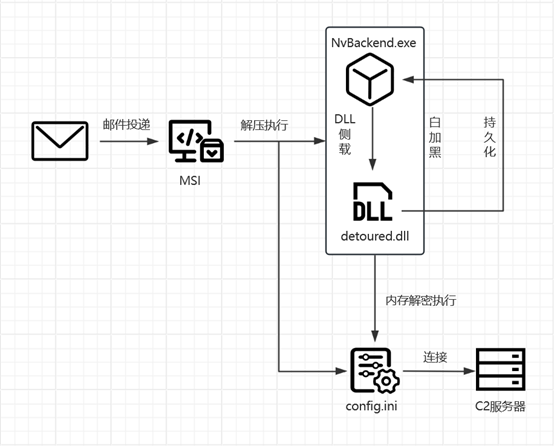

通过恶意邮件投递MSI安装包诱导收件人安装,安装执行后通过NVIDA日志记录程序加载恶意DLL创建计划任务实现持久化,最后通过解密执行Dount工具生成的winos后门进行恶意攻击。攻击手法与友商披露的金眼狗攻击手法高度相似,因此把此次行为归因到金眼狗APT组织,以下为此次攻击流程图

样本分析

反调试,判断程序是否在调试状态

创建计划任务Update使程序“C:\ProgramData\NvBackend\NvBackend.exe”自启动

读取加密后的载荷config.ini,并与0xAA进行异或解密,写入内存后执行

写入内存的shellcode是使用开源工具donut生成的shellcode(Donut,一个强大的开源Shellcode生成器,它能够将PE文件、.NET程序集、脚本转换Shellcode)

将shellcode还原成PE文件后可以看到木马内置的C2配置格式和基于Gh0st源码改编的winos远控木马配置格式一致,判断该木马属于winos远控木马,C2地址为208.87.206.224:8659

IOC

B8E561448A1B86DFFB6F60727648A7BF

83388B12D5350477A3A7CF728CFA1801

EE452E372BE3CE574279B6B7046DF519

53D26E6F90296A1F2A2506D1D8464AFA

208.87.206.224

参考

GoldenEyeDog样本分析

http://wangchenchina.github.io/2025/03/13/GoldenEyeDog样本分析/