SHUYAL窃密木马分析

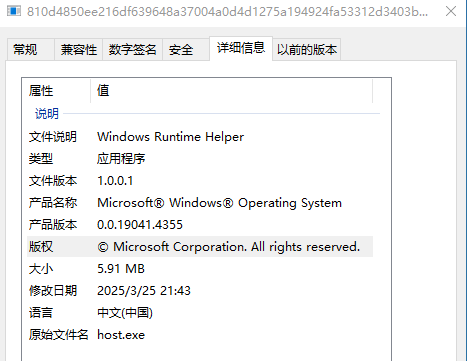

样本详情

1 | |

| SHUYAL | |

|---|---|

| MD5: | faeb88275ab0c27dd496c539adad8f33 |

| SHA-1: | 87446260ad83c0c77f5a0c55459f91efb18328a1 |

| SHA-256: | 810d4850ee216df639648a37004a0d4d1275a194924fa53312d3403be97edf5c |

复制微软的无效官方签名,伪装成微软官方程序

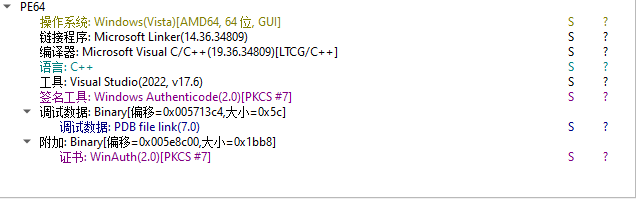

64位样本,使用C++语言,存在PDB信息(路径:C:\Users\sheepy\source\repos\SHUYAL_telegram\x64\Release\SHUYAL.pdb)

样本分析

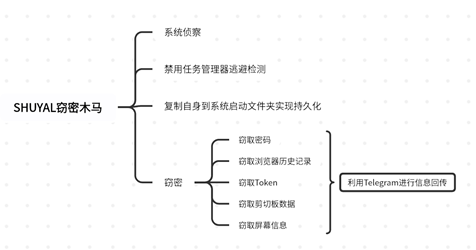

SHUYAL窃密木马的主要功能,如图所示

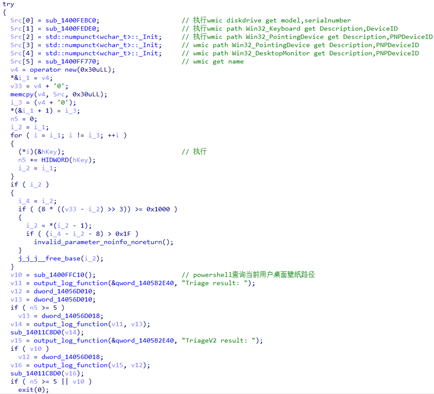

SHUYAL会通过Windows管理规范(WMI,Windows Management Instrumentation)执行系统侦察命令,收集有关磁盘驱动器、输入设备和显示配置的详细信息,如图所示

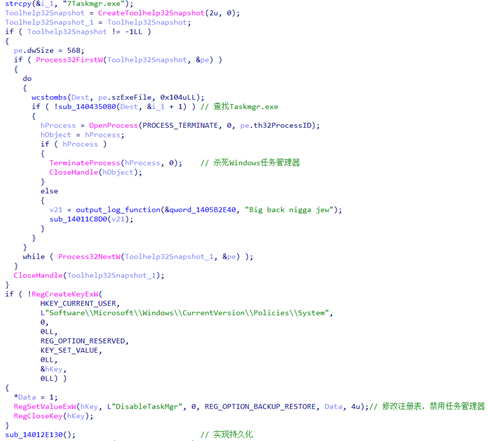

SHUYAL会终止并禁用Windows任务管理器,阻止用户启动任务管理器来调查可疑系统活动,并通过自身复制到系统启动文件夹来实现持久化,如图所示

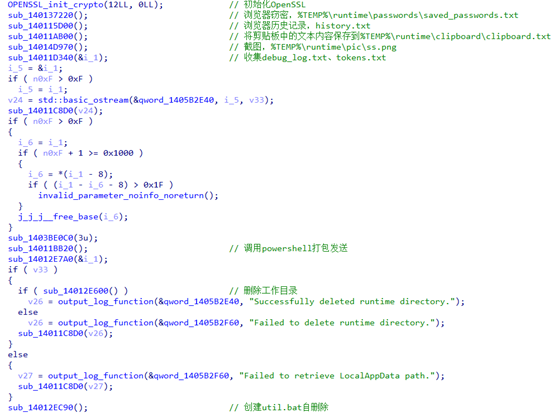

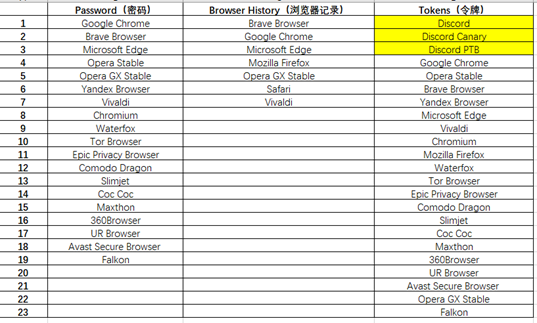

完成上述前期行为后,SHUYAL会窃取访Google Chrome、Opera和Microsoft Edge在内的浏览器中的登录凭证、令牌以及部分主流浏览器的浏览记录。同时,还会收集剪贴板内容,拍摄用户系统截图,如图所示

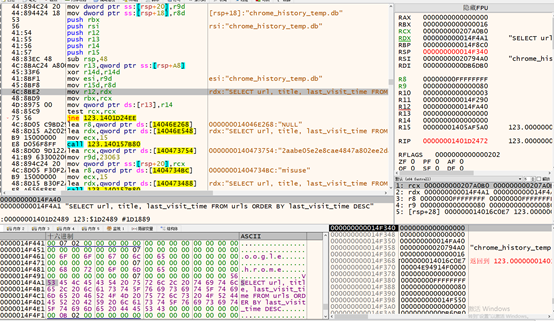

SHUYAL根据浏览器类型针对浏览器数据库执行不同的SQL语句,提取凭证和浏览记录,如图所示

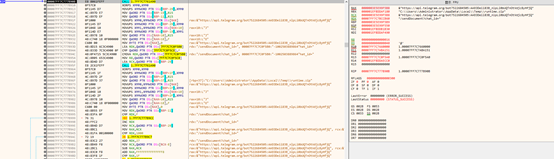

SHUYAL窃取到的浏览器信息等文件会统一存放在**%TEMP%\runtime文件夹下,在收集完毕后会通过Powershell将该目录压缩为runtime.zip文件,并通过Telegram机器人(hxxps[:]//api.telegram[.]org/bot7522684505:AAEODeii83B_nlpLi0bUQTnOtVdjc8yHfjQ/sendDocument?chat_id=-1002503889864**)进行传递,绕过传统的C2检测机制,如图所示

综上,SHUYAL会窃取21款浏览器的敏感数据,以及Discord聊天软件令牌,如图所示

YARA规则

1 | |

SHUYAL窃密木马分析

http://wangchenchina.github.io/2025/08/05/SHUYAL窃密木马分析/